TIBER-EU, une nécessité pour le secteur financier

Le système financier est un réseau complexe de participants issus d'environnements différents et de technologies communes, avec un grand volume d'informations circulant dans le réseau. Il comprend tous les types d'entités, d'informations, de technologies, de règles et de normes qui permettent l'intermédiation financière. Une infrastructure donc efficace, sûre et fiable permet aux entreprises et aux autres acteurs d'étendre leur gamme de services financiers à l'ensemble de l'économie.

Dans ce contexte, les pirates informatiques ciblent les maillons les plus vulnérables de ces réseaux. Il est donc essentiel que les entreprises réduisent leurs vulnérabilités en tout point et renforcent leur résilience globale.

C’est la raison pour laquelle l'Union européenne a institué TIBER-EU (Threat Intelligence-Based Ethical Red Teaming for the European Union) comme une réponse stratégique. Il s’agit d’une norme développée par la Banque Centrale Européenne pour les audits Red Team plus concrètement destinée aux États membres de l'Union européenne.

Elle fournit une feuille de route détaillée sur la manière de collaborer entre les autorités bancaires et les entités offrant des services d’audits Red Team afin de tester et améliorer la cyber-résilience de ces entités à travers des cyber-attaques contrôlées. Cette norme novatrice n'est pas simplement un ensemble de directives ; elle représente un changement de paradigme dans la façon dont les acteurs du secteur financier abordent la cybersécurité.

Tout au long de ce document, nous définirons la norme ainsi que son rôle, puis nous présenterons les différentes obligations et réglementations à satisfaire afin de l’appliquer, enfin nous nous pencherons sur la mise en place technique des audit appelés “Intelligence-led Red Team” dans le contexte de la norme.

TIBER-EU - Qu’est-ce que c’est?

La norme TIBER-EU est issue du règlement DORA (Digital Operational Resilience Act) sur la résilience opérationnelle numérique du secteur financier. TIBER-EU c'est un cadre commun qui permet d'effectuer un test contrôlé, sur mesure et dirigé par des services de renseignement, du système de production critique d'une entité. Il se fonde sur la méthodologie du "Red Teaming éthique", une approche d'évaluation des risques qui va au-delà des méthodes conventionnelles.

Les tests ne consistent pas seulement à identifier des vulnérabilités, mais à simuler des attaques réalistes en utilisant les techniques, tactiques et procédures observées chez de véritables acteurs malveillants.

Les principaux objectifs de TIBER-EU sont les suivants:

- Renforcer la cyber-résilience des entités, et plus généralement du secteur financier plus généralement.

- Normaliser et harmoniser la manière dont les entités effectuent les tests de l'équipe de renseignements dans toute l'Union Européenne, tout en laissant à chaque juridiction un certain degré de flexibilité à adapter le cadre selon ses spécificités.

- Fournir des orientations aux autorités sur la manière de mettre en œuvre et gérer cette forme de test au niveau national ou Européen.

- Encourager les tests d’intrusion transfrontaliers et inter juridictionnels des équipes d’ “Intelligence-led Red Team” pour les entités multinationales.

- Créer un protocole pour la collaboration entre les autorités et les pays, le partage des résultats et des analyses.

Les institutions financières embrassant TIBER-EU sont confrontées à des obligations substantielles pour renforcer leur posture de sécurité. Elles doivent régulièrement soumettre leurs infrastructures à des tests menés par des équipes éthiques spécialisées, soigneusement sélectionnées et approuvées par les autorités compétentes.

La profondeur des tests implique une évaluation holistique, allant des protocoles de sécurité aux compétences du personnel en passant par les processus d'alerte et de réponse. En outre, TIBER-EU ne se contente pas d'identifier les vulnérabilités, mais encourage une culture de transparence en exigeant des rapports détaillés sur les résultats des tests.

Mise en place de la réglementation

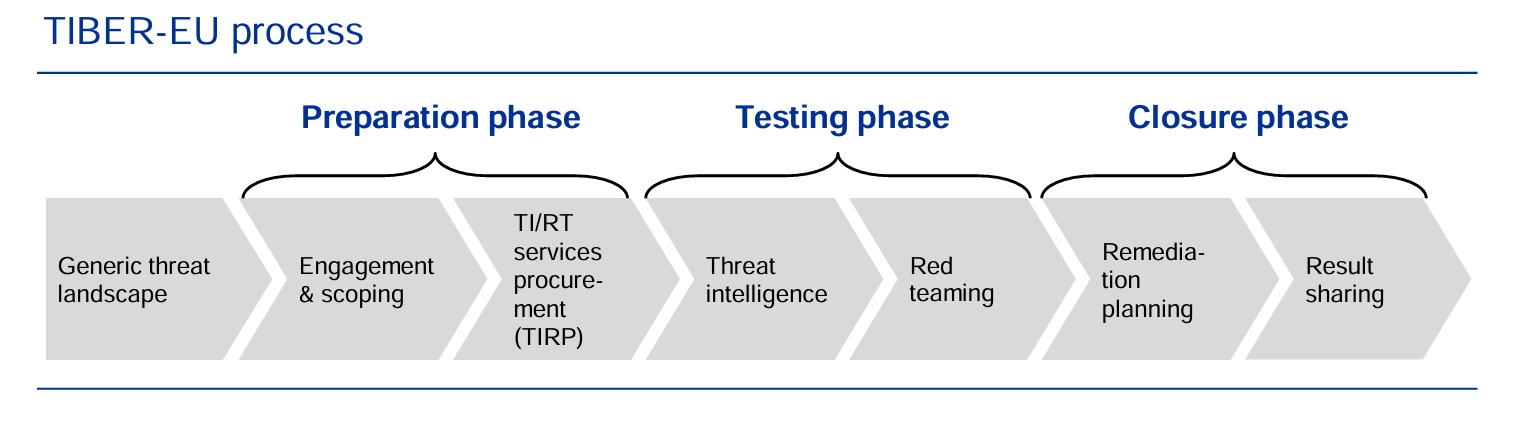

Le cadre TIBER-EU suit un processus en trois étapes pour les tests de bout en bout. Le processus clair et concis du cadre garantit une expérience de test de bout en bout réussie.

La phase de préparation

La première étape est la phase de préparation, qui comprend l'engagement, la définition du champ d'application et la passation des marchés. Cette phase comprend la formation des équipes chargées de gérer le test, la définition et la validation de la portée du test par le conseil d'administration de l'entité et les superviseurs, enfin l'acquisition des fournisseurs de Threat Intelligence (TI) et de Red Team (RT) pour effectuer le test.

La phase de test avec les exercices de Threat Intelligence (TI) et de Red Team (RT)

- Le fournisseur de TI prépare un rapport de renseignement sur les menaces ciblées (Targeted Threat Intelligence) sur l'entité. Ce rapport décrit les scénarios d'attaque pour le test et fournit des informations utiles sur l'entité.

- Le fournisseur de RT utilisera ensuite le rapport délivré suite à la TI pour effectuer un test “Intelligence-led Red Team”, des systèmes de production, des personnes et des processus critiques.

NB : à noter, le fournisseur de Threat Intelligence pourra être le même que celui de Red Team.

La phase de clôture

Enfin, la phase de clôture (qui comprend la planification de la remédiation et le partage des résultats) exige du fournisseur de RT qu'il rédige un rapport d’audit Red Team. Ce rapport comprendra les détails de l'approche adoptée pour le test, ainsi que les résultats et observations du test. Si nécessaire, le rapport fournira des conseils sur les domaines à améliorer.

Toutes les parties prenantes concernées par cet audit doivent adhérer au processus suivant décrivant le déroulement de chaque test. Cela a pour objectif d’assurer la normalisation et l'harmonisation dans toutes les juridictions et toutes les mises en œuvre :

Pourquoi des audits “Intelligence-led Red Team”?

“Intelligence-led Red Team” désigne une approche dans laquelle les exercices de simulation d'intrusion (Red Team) sont guidés par des renseignements (intelligence) sur les menaces. En d’autres termes, les équipes de Red Team utilisent des informations spécifiques sur les cybermenaces actuelles, les tactiques, techniques et procédures (TTP) utilisées par les acteurs malveillants, ainsi que d'autres renseignements sur le paysage des menaces.

Nous pouvons citer quelques éléments clés associés à l'approche "Intelligence-led Red Team" :

- Renseignements sur les menaces : les équipes de Red Team s'appuient sur des renseignements provenant de diverses sources pour comprendre les tendances actuelles en termes de menaces.

Cela peut inclure des informations sur les attaques récentes, les vulnérabilités couramment exploitées, les acteurs malveillants connus, etc. - Personnalisation des scénarios : plutôt que de se contenter de scénarios génériques, un élément clé dans ce contexte est de personnaliser l’approche en fonction des renseignements obtenus sur les menaces.

Cela permet de simuler des attaques plus réalistes et potentiellement plus pertinentes pour l'organisation. - Adaptation en temps réel : une approche "Intelligence-led" implique également la capacité à s'adapter en temps réel aux évolutions des menaces.

Dans le cas où de nouveaux renseignements sont disponibles pendant les tests, l'équipe de Red Team peut et devrait ajuster ses tactiques pour refléter ces informations ; le but étant d’avoir une prestation personnalisée. - Meilleure focalisation des efforts : en se basant sur des renseignements précis, les équipes de Red Team peuvent concentrer leurs efforts sur les domaines qui sont plus susceptibles d'être ciblés par de réelles cyberattaques.

- Analyse des leçons apprises : les résultats des tests "Intelligence-led Red Team" sont analysés à la lumière des renseignements sur les menaces.

Cela permet d'identifier des tendances, de tirer des leçons apprises spécifiques aux menaces actuelles et d'ajuster les pratiques de sécurité en conséquence.

Les maîtres mots de cette approche intégrée des renseignements sur les menaces dans les activités de simulation d'intrusion sont la pertinence, le réalisme et l'utilité des tests Red Team.

Focus sur les tests Red Team

Comme énoncé plus haut, une fois le processus de Threat Intelligence achevé, le prestataire de service Red Team prend la direction de l’opération. L’équipe Red Team se base sur les résultats de l’exercice de Threat Intelligence pour effectuer des scénarios d’intrusion. Les objectifs de l’engagement (c'est-à-dire les actions de compromission) convenus au cours de la phase de cadrage (et éventuellement mis à jour au cours du processus de TR ciblé) sont les indicateurs que le prestataire RT doit atteindre au cours des tests et à mesure qu'il progresse dans les scénarios.

Il est important que suffisamment de temps soit alloué au prestataire afin que ce dernier réalise des tests compréhensibles du contexte et réalistes.

Concrètement, les tests Red Team sur TIBER-EU se déclinent en plusieurs étapes clés :

Phase de reconnaissance:

- Objectif : identifier et collecter des informations sur les menaces potentielles.

- Approche : le Red Team commence par recueillir des renseignements sur les menaces actuelles, y compris les tactiques, techniques et procédures (TTP) utilisées par les acteurs malveillants.

Note: les TTPs, ou “Tactiques, Techniques, et Procédures”, sont des concepts clés dans le domaine de la cybersécurité et de la lutte contre les menaces. Ils analysent le fonctionnement d’un acteur malveillant, décrivent comment les attaquants orchestrent, exécutent et gèrent les attaques opérationnelles. Pour faire simple, les TTPs contextualisent une menace.. Voici ce que chaque terme signifie :

- Tactiques : les tactiques décrivent les comportements des attaquants. En l'occurrence, l’hameçonnage (phishing) pourrait être considéré comme une tactique.

- Techniques : les techniques sont les méthodes spécifiques utilisées par les attaquants pour mettre en œuvre leurs tactiques. Par exemple, l'utilisation d'une technique d'hameçonnage, l'exploitation de vulnérabilités logicielles.

- Procédures : les procédures décrivent les séquences spécifiques d'actions mises en œuvre par les attaquants pour appliquer leurs techniques et respecter leurs tactiques. Les procédures peuvent inclure des étapes détaillées, des séquences d'exploitation, et des méthodes spécifiques utilisées dans le contexte d'une attaque.

Modélisation de Menaces :

- Objectif : comprendre comment les attaquants pourraient cibler spécifiquement l'institution financière.

- Approche : en utilisant les informations collectées, l’équipe Red Team crée des modèles de menaces spécifiques à l'institution, en identifiant les points faibles potentiels et les scénarios d'attaque les plus probables.

Planification d'Attaque :

- Objectif : concevoir des scénarios d'attaque réalistes basés sur les modèles de menaces.

- Approche : l’équipe Red Team élabore des scénarios détaillés, décrivant comment seront simulées les attaques en utilisant les TTP spécifiques identifiés lors de la phase de reconnaissance.

Exécution des Tests :

- Objectif : mettre en œuvre et exécuter les scénarios d'attaque simulés de manière contrôlée et éthique.

- Approche : les membres du Red Team simulent des attaques réalistes en utilisant les TTP identifiés, tout en respectant les règles éthiques et les limites définies par TIBER-EU.

Durant cette étape, l’exploitation de vulnérabilités applicatives, réseaux, systèmes, l’exploitation de la psychologie humaine, l'implantation de dispositifs suite à une intrusion physique. Toutes ces techniques sont utilisées pour obtenir un accès au réseau de l’entité financière. Bien entendu, la furtivité est mise afin de ne pas alerter les acteurs défenses de sécurité de l'organisation cible.

Évaluation de la Défense :

- Objectif : mesurer la résilience des défenses de l'institution financière.

- Approche : les membres de l’équipe Red Team évaluent comment les défenses de l'institution réagissent aux différentes actions qu’ils posent. Les objectifs à atteindre durant cette simulation d’attaques emmènent généralement l’équipe Red Team à effectuer des actions délicates et lourdes de conséquences pour le système d’information de l’entité. De ce fait, l'équipe défensive doit être prête à identifier tout comportement suspect sur le réseau. C’est en cela que l’engagement Red Team identifie les points forts et les faiblesses de l’équipe défense et sécurité.

Rapports Détaillés :

- Objectif : fournir une documentation complète des activités et les résultats des tests tout en indiquant précisément les temporalités liées aux actions réussies ou échouées durant la simulation.

- Approche : l’équipe Red Team génère des rapports détaillés décrivant les méthodes utilisées, les vulnérabilités identifiées, les faiblesses relevées et des recommandations pour renforcer la résilience. Une particularité des rapports de Red Team est la chronologie des évènements et des constatations tout au long de l'évaluation.

La temporalité peut être abordée de la manière suivante:

Introduction temporelle : le rapport peut commencer par une introduction temporelle, situant l'évaluation dans le contexte du moment où elle a été réalisée. Cela peut inclure des détails sur les conditions du marché, les menaces émergentes relatives aux résultats de la TI.

Chronologie des évènements : dans la section principale du rapport, une chronologie des événements doit être présentée. Cela peut inclure la séquence des actions effectuées par l'équipe Red Team, mettant en évidence les différentes phases de l'attaque simulée, depuis la collecte de renseignements jusqu'à l'exfiltration de données potentielles, ou la compromission de l’asset cible(suivant les objectifs initiaux fixés).

Horodatage des activités : chaque activité significative effectuée par l'équipe Red Team peut être horodatée pour montrer quand elle a eu lieu. De plus, il est impératif le comportement des équipes de défense et de sécurité en face, de manière à exprimer leur comportement suivant le point de vue attaquant. Cela peut inclure des informations sur le moment où une vulnérabilité a été exploitée, quelles alertes ont été levées? A travers quel équipement de sécurité? L’action/l’exploitation a-t-elle été réalisée avec succès? Sans alerte? Avec alerte? A t-elle été bloquée? Toutes les réponses à ces questions doivent être accompagnées de leurs horodatages.

Analyse des durées : une analyse des durées peut être incluse pour évaluer le temps nécessaire pour accomplir certaines étapes de l'attaque. Cela peut aider à identifier les fenêtres d'opportunité exploitables ou les délais de détection. Par exemple, pendant quelle durée l'équipe de hacker éthique a-t-elle gardé son accès initial au réseau? Combien de temps a-t-il fallu pour avoir accès au réseau? Est-ce une durée que l’on peut généraliser dans des conditions initiales à celles de l’audit?

Impact temporel : l'équipe Red Team peut également évaluer l'impact temporel potentiel de différentes attaques. Par exemple, elle pourrait estimer combien de temps il faudrait pour récupérer des données sensibles ou pour restaurer des systèmes après une attaque réussie.

Tendances temporelles : si l'évaluation a eu lieu sur une période prolongée, le rapport peut inclure des tendances temporelles, mettant en évidence des modèles ou des changements dans la sécurité au fil du temps.

En résumé, les approches de Red Team dans le cadre de TIBER-EU combinent l'analyse approfondie des menaces, la simulation d'attaques réalistes, l'évaluation des défenses et la fourniture de rapports détaillés pour renforcer la posture de sécurité des institutions financières. Ces méthodologies contribuent à une cybersécurité proactive et à une meilleure préparation face aux menaces actuelles.

AlgoSecure votre prestataire d’ Intelligence-led Red Team & Red Team

Nos hackers éthiques chez AlgoSecure ne sont pas simplement des pentesters. Nous avons une équipe RedTeam dédiée, composée d’experts de la simulation des tactiques, techniques et procédures (TTP) employées par les attaquants réels. Les membres de notre équipe Red Team possèdent une expertise technique approfondie dans une variété de domaines, y compris les systèmes d'exploitation, les réseaux, les applications, la cryptographie, le reverse engineering et d'autres technologies. En plus de la polyvalence qui les caractérise, les membres de l’équipe Red Team ont une grande capacité de tests éthiques et de communication claire afin d’être transparents auprès des équipes Blue team.

Enfin, notre équipe Red Team utilise une infrastructure résiliente et dédiée pour chaque engagement envers nos clients.

Cette dernière s’appuie sur une équipe d'analystes offensifs qui a pour objectif d’anticiper et de détecter les cybermenaces potentielles. Elle surveille la surface externe d’attaque des clients. Nos experts effectuent une veille quotidienne, s’appuie sur une plateforme développée en interne et regroupant de nombreux outils pour une surveillance ininterrompue des actifs et des menaces. Enfin, elle opère de l’OSINT, à la recherche de renseignements à partir de sources ouvertes.

Conclusion

TIBER-EU représente une étape significative vers une cybersécurité proactive et adaptative. La conjonction entre le “Red Teaming” éthique avec l'intelligence des menaces offre une approche réaliste qui anticipe les futures évolutions des attaques.

En renforçant la sécurité du secteur financier européen, TIBER-EU joue un rôle crucial dans la préservation de la confiance des clients et dans la protection des fondements économiques contre les cyber-menaces. Son adoption marque un tournant vers une résilience accrue et une préparation proactive dans un paysage cybernétique en constante évolution.

Enfin, le cadre offre un niveau de flexibilité qui permet aux mises en œuvre nationales (TIBER-FR par exemple) de s'adapter à un large éventail de structures institutionnelles, de mandats juridiques et de structures de marché.

À propos : Le blog d'AlgoSecure est un espace sur lequel notre équipe toute entière peut s'exprimer. Notre personnel marketing et commercial vous donne des informations sur la vie et l'évolution de notre société spécialisée en sécurité sur Lyon. Nos consultants techniques, entre deux tests d'intrusion ou analyses de risque, vous donnent leur avis ainsi que des détails techniques sur l'exploitation d'une faille de sécurité informatique. Ils vous expliqueront également comment sécuriser votre système d'informations ou vos usages informatiques particuliers, avec autant de méthodologie et de pédagogie que possible. Vous souhaitez retrouver sur ce blog des informations spécifiques sur certains sujets techniques ? N'hésitez pas à nous en faire part via notre formulaire de contact, nous lirons vos idées avec attention. Laissez-vous guider par nos rédacteurs : Alexandre, Amine, Antonin, Arnaud, Benjamin, Enzo, Fabien, Françoise, Gilles, Jean-Charles, Jean-Philippe, Jonathan, Joël, Joëlie, Julien, Jéromine, Lyse, Nancy, Natacha, Nicolas, PierreG, Sébastien, Yann, et bonne visite !